Seit dem Bekanntwerden von den machtvollen Bürgerkontrollsystemen PRISM, TEMPORA, 5EYES und wie die alle heißen, schreien mich die Nerds die ich kenne wieder voll mit „Verschlüsselung ist die Lösung!“ und „Verschlüsselung ist voll einfach!“ beide Aussprüche sind falsch, tut mir leid Nerds! Und dann regen sie sich auch noch auf das niemand verschlüsselt, fangen gar an zu weinen und ignorieren lieber dass es zu kompliziert ist, zu kompliziert ist und zu kompliziert ist.

Seit dem Bekanntwerden von den machtvollen Bürgerkontrollsystemen PRISM, TEMPORA, 5EYES und wie die alle heißen, schreien mich die Nerds die ich kenne wieder voll mit „Verschlüsselung ist die Lösung!“ und „Verschlüsselung ist voll einfach!“ beide Aussprüche sind falsch, tut mir leid Nerds! Und dann regen sie sich auch noch auf das niemand verschlüsselt, fangen gar an zu weinen und ignorieren lieber dass es zu kompliziert ist, zu kompliziert ist und zu kompliziert ist.

Verschlüsselung ist zu kompliziert

Fangen wir an Punkt eins zu dekonstruieren: Es steht das Postulat im Raum, Verschlüsselung sei einfach. Quasi jeder könnte es mal eben installieren, man muss es nur wollen.

Ich hab es ausprobiert, vielleicht bin ich zu schlaudämlich, ich hab ein Diplom in Wirtschaftsinformatik, ich habe einen Doktor in Ingenieurwissenschaften in Mathematik und Informatik, und (Anmk.: nachträglich durchgestrichen, könnte als überheblich interpretiert werden) ich habe schon Rechner (i.e. Commodore Amiga) programmiert da war Pluto noch ein Planet und das Internet noch gar nicht erfunden.

Ich hab es nicht hinbekommen. Aber nicht weil ich es nicht hinbekommen hätte, sondern weil der Aufwand (der sehr gut kalkulierbar ist) schlichtweg den Nutzen (der überhaupt nicht kalkulierbar ist) überkompensierte. Mag sein das mich genau diese Überlegung als Wirtschaftsinformatiker vom reinen Informatiker unterscheidet: Ich stelle Wirtschaftlichkeitsüberlegungen VOR der Implementierung an, der Informatiker DANACH oder viel öfter GAR NICHT.

Das Herunterladen der GPGTools war noch einfach. Und ab der Installation wurde es hässlich. Einmal installiert, beginnt ein untransparenter Prozess, in dem irgendwelche Schlüssel generiert werden, irgendwelche Passwörter eingegeben werden, diese Schlüssel in einer eigenen proprietären Schlüsselinfrastruktur abgelegt werden und dem Nutzer wird absolut NICHTS erklärt von dem was der Rechner da eigentlich grade für ihn macht. Demnach bleibt er mit einer GPG Installation zurück, die zwar erfolgreich war, aber vollkommen untransparent ist. Das ist ein 100% FAIL! Da gibt es gar nichts dran zu deuten. Ich kreide das den Machern von dem Toolpaket nicht an, die haben auch nur begrenzte Ressourcen und haben aus ihrer Sicht das Optimum getan: Ein einfacher Installer. Prima.

Doch dann geht es weiter. Wir erinnern uns, wir wollen diese ganze Krypto eigentlich nur, um unsere Kommunikation zu schützen. Doch eine Lösung zum Schutz der Kommunikation ist noch nicht etabliert. Jetzt muss jede Software die zum Kommunizieren gemacht wurde einzeln irgendwie mit dieser GPG Basissoftware verknüpft werden. Dafür widerum muss die Kommunikationssoftware explizit dafür ausgerüstet sein, dass sie optional einen Schutz der Kommunikation mit Zusatztechnologie wie GPG herstellen kann. An dieser Stelle meldet sich der Wirtschaftsinformatiker in mir zum zweiten Mal: Warum um alles in der Welt ist die Kommunikationssoftware nicht von BEGINN AN per default im sicheren Betriebsmodus? Warum geht das nur optional? Und hier bewahrheitet sich halt eine alte Entwicklerweisheit mal wieder: „Default Settings do matter!“

Verschlüsselung ist leider nicht die Lösung!

Frage: Warum ist Verschlüsselung keine Lösung für das Problem?

Stellen wir doch mal die Gegenfrage: Was ist eigentlich das Problem?

- Nerds sagen: Klartext ist das Problem. Dein Mailprogramm ist das Problem. Dein Chatclient ist das Problem. Deine unverschlüsselte Festplatte ist das Problem.

- Bürger sagen: Überwachung ist das Problem. Das gebrochene Briefgeheimis ist das Problem. Eindringen in meine Privatsphäre ist das Problem. Vorratsdatenspeicherung, hässliche Passfotos und Chipkarten mit meinen Fingerabdrücken drauf sind das Problem.

- Politiker sagen (nicht): Vertrauen ist das Problem. Bürger die Fragen stellen sind das Problem. Keine Kontrolle zu besitzen ist das Problem. Bürger die mich nicht wählen sind das Problem.

Wir sehen drei Parteien, jeder sieht das Problem vollständig anders als der andere. Das sind keine guten Voraussetzungen für eine Lösung. Wenn man sich jetzt mal vergegenwärtigt, wer hier das Problemgefühl ausgelöst hat, dann wird es schon einfacher.

Also fragen wir uns, „Wer hat das Problemgefühl eigentlich ausgelöst?“

- Nerds sagen: Die Politiker, die uns überwachen und zensieren wollen.

- Bürger sagen: Die Politiker, die uns überwachen und zensieren wollen.

- Politiker sagen (nicht): Die Bürger, die nicht genug Angst vor den Bürgern haben.

Nerds und Bürger sind sich einig, Überwachung und Zensur ist der Tod jeglicher Freiheit und die Garantie für ein totalitäres System. Das gilt nicht für alle Nerds und Bürger, es gibt Ausnahmen wie der Beitrag „Elternbündnis vernichtet Killerspiele öffentlich“ in der ZEIT zeigt. Die Politiker aber glauben, die Bürger würden sich nicht genug gegen Gefahren und negative Einflüsse jedweder Art schützen wollen. Die Politiker unterstellen den Bürgern und Nerds, sie wären diesen ein zensiertes Vollkaskoleben schuldig, ohne jedes Risiko. Das benutzen sie dann als Hebel, denn zugleich finden sie es natürlich toll, wenn sie die Kontrolle haben jeden Bürger jederzeit beliebig ausforschen zu können, ob er nicht vielleicht sogar eine Gefahr für sie selbst sein oder werden könnte. Politiker haben Angst vor Bürgern und Nerds und vertrauen ihnen nicht. Sie sagen sich: Vertrauen gut und schön, aber Kontrolle ist dreimal besser für den Machterhalt und vorhersagbare Wahlergebnisse. Das gilt nicht für alle Politiker, es gibt Ausnahmen wie der Beitrag „Norwegens Art, die Freiheit zu verteidigen“ in der ZEIT zeigen.

Die Politik säht Zwietracht und Mißtrauen indem sie den Bürgern unterstellt sie wären eine Gefahr für andere Bürger und man müsse sie vor sich selbst schützen. Im Zweifel eben mit drastischen Maßnahmen wie Wasserwerfern, Bundesnachrichtendienst, Internetzensur usw. Das ist der klassische Königsmechanismus nach dem Prinzip „Teile und herrsche!“. Ein sehr einfaches und sehr wirkungsvolles Prinzip, dass oft auch mit FUD erweitert wird, um die Bürger noch schneller misstrauisch gegenüber z.B. Ausländern, Schwulen, Lesben, Alten, Kindern, Jugendlichen, Männern, Frauen, Linken, Rechten, Hackern, und beliebigen anderen Gruppen zu machen. Aber ich weiche vom Kurs ab…

Fazit: Nerds und Bürger haben grundsätzlich unterschiedliche Sichtweisen als Politiker WAS das Problem ist. Zusammenführend kann man die Sichtweisen so wiedergeben, dass sich beide Gruppen grundsätzlich nicht mehr vertrauen. Das gegenseitige Vertrauen ist auf dem absoluten Nullpunkt. DAS ist das Problem und das Machtungleichgewicht zugunsten der Staatsmacht.

Die Kosten der Verschlüsselung überwiegen den Nutzen

Der Mensch entscheidet zwar selten rational, aber hin und wieder eben doch. Softwareinstallationen die sich über Stunden hinziehen und selbst mit bestem Willen und vielen gegoogelten Tutorials zu keiner Lösung führen, bringen den homo oeconomicus dann doch irgendwann hervor und lassen ihn durch wirtschaftliche Überlegungen (siehe auch Sisyphos) sein Tun einstellen.

Während die Kosten von Verschlüsselung klar auf der Hand liegen (Stundenlanges googeln nach Tutorials, nervige Installation von intransparenter Software, mühsame Konfiguration und stundenlanges Testen der Verschlüsselung der Kommunikation in Zielprogrammen), ist der Nutzen der Verschlüsselung in überhaupt keiner Weise nachweisbar.

In der Wissenschaft würde man sagen die Kosten sind offensichtlich, aber der Nutzen ist eine Hypothese, eine Aussage, deren Gültigkeit man für möglich hält, die aber nicht bewiesen oder verifiziert ist. Und diese Hypothese gilt nur so lange als Möglichkeitskonstrukt, bis sie entweder verifiziert oder falsifiziert wurde. Jemand der seine Kommunikation verschlüsselt kann nicht überprüfen, ob die Verschlüsselung ihn tatsächlich schützt, er muss darauf vertrauen – oder schärfer formuliert „dran glauben“ – das sie es tut bis verifiziert oder falsifiziert wurde, dass sie ihn tatsächlich schützt. Doch Glauben ist nicht wissen, und da fängt die Religion bereits an, pflegte mein Mathematiklehrer zu sagen.

Frage: Warum kann man nicht überprüfen bzw. verifizieren, ob Verschlüsselung schützt?

- Ist der Rechner bereits kompromittiert (was man ebenfalls als Laie nicht überprüfen kann), ist jegliche Verschlüsselung sinnlos, da jemand anderes die Kontrolle über den Rechner hat.

- Selbst wenn ich alles brav verschlüssele, so muss doch alles auch wieder entschlüsselt werden, damit ich es in Klartext lesen kann. Geschützt wird maximal der Transportweg der Nachricht, denn einmal bei mir angekommen wird die Nachricht in Klartext angezeigt für jeden der zu dem Zeitpunkt Gewalt über meinen Rechner hat. Ich kann aber nicht prüfen, ob nicht jemand andres meinen Rechner kontrolliert.

- Selbst die härteste Verschlüsselung setzt darauf, dass man auf seinem Rechner ein Geheimnis beschützen kann. Dieses Geheimnis ist der sogenannte PRIVATE KEY (letztlich auch nur ein Textschnippsel). Doch wie soll der Nutzer diesen Schlüssel schützen, wenn er nichtmal weiß wo er ihn denn finden kann und wie kann er kontrollieren, dass ihn niemand anderes bekommt?

- Letztlich sind ALLE Verschlüsselungen in determinierender Zeit knackbar, denn wer genügend Rechenpower hat, der kann mit einer sogenannten Bruteforce-Attacke einfach alle möglichen Schlüsselkombinationen durchprobieren. Klar das braucht ’ne Weile, aber wer weiß welche Rechenkraft den Regierungen heute schon in Geheimlabors zur Verfügung steht? Vom Quantencomputing hat man lange nichts mehr gehört, vielleicht funktioniert es längst.

- Daraus folgt der nächste Schluss: Da ich nicht mitbekomme, wenn mein Schlüssel geknackt wurde, kann ich auch nicht erfolgreich prüfen, ob ich noch sicher bin. Ich muss daran glauben das schon alles gut sein wird!

Antwort: Weil man nicht überprüfen kann, ob nicht etwa andere Wege den Zugriff auf die verschlüsselte Nachricht möglich machen, oder gar der Schutz vollständig geknackt wurde. Wer also mit Verschlüsselung beginnt, den kann man zu Recht als bestraft im Sinne von Sisyphos bezeichnen, denn dieser wurde für seine Renitenz dem Gott Thanatos gegenüber bestraft und auf Ewigkeit dazu verdammt, immer wieder einen Marmorblock einen Berg hinaufzubringen, der oben dann wieder herunterrollt. Sisyphos weiß nicht, ob es etwas bringt den Mamorblock nochmal hochzutragen, bis er es getan hat und dieser eben wieder herunterrollt. Doch das ist noch nicht das größte Problem der Verschlüsselung.

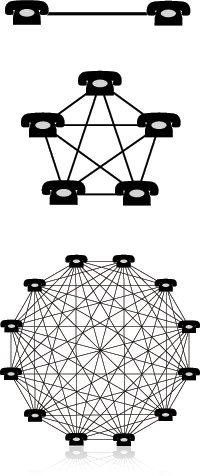

Der rein hypothetische Nutzen von Verschlüsselung unterliegt dem Gesetz von Metcalfe

Jeder der Verschlüsselung einsetzen möchte, kann das nur tun, wenn er sich mit seinen Kommunikationspartnern darauf geeinigt hat. Beide müssen zudem einen zueinander kompatiblen Standard zur Verschlüsselung verwenden. Es ist wie mit den Faxgeräten damals, ich kann nur jemandem etwas faxen, der ein ebensolches Faxgerät wie ich besitzt. Der Nutzen meines eigenen Faxgerätes steigt mit der Anzahl der potenziellen Kommuniationspartner die ein ebensolches Gerät besitzen. Die mathematische Gesetzmäßigkeit, die den Nutzen für den Einzelnen beschreibt ist Metcalfe’s Law. Wer das mit den Faxgeräten nicht nachvollziehen kann (liebe Digital Naives), der stelle sich das ganze eben mit Facebook oder studi.vz (gibt’s zwar nicht mehr aber war was Ähnliches) vor. Man nennt das auch den Netzwerkeffekt.

Jeder der Verschlüsselung einsetzen möchte, kann das nur tun, wenn er sich mit seinen Kommunikationspartnern darauf geeinigt hat. Beide müssen zudem einen zueinander kompatiblen Standard zur Verschlüsselung verwenden. Es ist wie mit den Faxgeräten damals, ich kann nur jemandem etwas faxen, der ein ebensolches Faxgerät wie ich besitzt. Der Nutzen meines eigenen Faxgerätes steigt mit der Anzahl der potenziellen Kommuniationspartner die ein ebensolches Gerät besitzen. Die mathematische Gesetzmäßigkeit, die den Nutzen für den Einzelnen beschreibt ist Metcalfe’s Law. Wer das mit den Faxgeräten nicht nachvollziehen kann (liebe Digital Naives), der stelle sich das ganze eben mit Facebook oder studi.vz (gibt’s zwar nicht mehr aber war was Ähnliches) vor. Man nennt das auch den Netzwerkeffekt.

Fazit: Ich fasse zusammen

Mein vorläufiges Fazit in diesem Trauerspiel sieht so aus:

- Verschlüsselung ist nicht die Lösung, weil Klartext nie das Problem war. Bürger (inkl. Nerds) und Staat sind in der tiefsten Vertrauenskrise ever. Beide Parteien streben deshalb nach mehr Kontrolle, doch nur der Partei an der Macht gelingt diese Kontrolle was zu noch mehr Misstrauen und Machtungleichgewicht führt. Und das ist das Problem. Ein soziales Problem, kein technisches.

- Verschlüsselung ist zu kompliziert. Niemand versteht was die GPGTools-Installation wirklich tut. Ich kann es nicht überprüfen, ich muss vertrauen bzw. glauben, das es funktioniert.

- Verschlüsselung ist zu teuer. Sie ist nicht etwa deshalb zu teuer weil die Kosten zu hoch wären, sondern weil der Nutzen nicht nachweisbar ist. Auch eine Verschlüsselung mit infinitesimalen (extrem geringen) Kosten wäre noch zu teuer. Damit scheitert sie wirtschaftlich am homo oeconomicus.

- Die Verbreitung der Verschlüsselung unterliegt Metcalfe’s Gesetz. Der Nutzen (der bisher rein hypothetisch ist) steigt mit der Anzahl der Teilnehmer. Doch die kritische Masse an Teilnehmern muss erst noch erreicht werden, wogegen jedoch Punkt 2 und Punkt 3 sprechen.

Die Kommentare sind eröffnet… jetzt dürft ihr mich bashen liebe Nerds…

Wie man das Problem lösen könnte

Update 13.7.2013

Schritt 1: E-Mail Programm wechseln & Skype für immer löschen

Wie die Diskussion in den Kommentaren unten ja zeigt, ist Nicht-Verschlüsseln derzeit leider auch keine Lösung. Also hilft nur sich verständliche Information dort zu holen wo sie verständlich zu finden ist, z.B. bei http://www.verbraucher-sicher-online.de.

Wie die Diskussion in den Kommentaren unten ja zeigt, ist Nicht-Verschlüsseln derzeit leider auch keine Lösung. Also hilft nur sich verständliche Information dort zu holen wo sie verständlich zu finden ist, z.B. bei http://www.verbraucher-sicher-online.de.

Unabhängig davon bleibt die höchst frustrierende Erkenntnis, egal wieviele Seiten man sich anguckt und wo man nach Verschlüsselung für sein Lieblingsmailprogramm guckt, es ist völlig sinnlose Zeitverschwendung sofern man nicht bereits eines der folgenden, als Alternativen gelisteten Mailprogramme nutzt, MUSS man sein Mailprogramm wechseln. Da die Microsoftprodukte offenbar (wie wir seit dieser Woche offiziell wissen; einige wussten es natürlich schon immer…) mit einer Spionagehintertüre versehen sind die selbst funktionierende Verschlüsselung (die aber leider sowieso nicht verfügbar ist) umgehen kann, ist eine Trennung davon ohnehin unausweichlich. Auch Skype kann man bei der Gelegenheit dann gleich mal für immer in der Mülltonne entsorgen und beim Rechtsklick auf das Mülltonnensymbol am Besten gleich die Befehlstaste gedrückt halten zum „Sicher entleeren“.

Unabhängig davon bleibt die höchst frustrierende Erkenntnis, egal wieviele Seiten man sich anguckt und wo man nach Verschlüsselung für sein Lieblingsmailprogramm guckt, es ist völlig sinnlose Zeitverschwendung sofern man nicht bereits eines der folgenden, als Alternativen gelisteten Mailprogramme nutzt, MUSS man sein Mailprogramm wechseln. Da die Microsoftprodukte offenbar (wie wir seit dieser Woche offiziell wissen; einige wussten es natürlich schon immer…) mit einer Spionagehintertüre versehen sind die selbst funktionierende Verschlüsselung (die aber leider sowieso nicht verfügbar ist) umgehen kann, ist eine Trennung davon ohnehin unausweichlich. Auch Skype kann man bei der Gelegenheit dann gleich mal für immer in der Mülltonne entsorgen und beim Rechtsklick auf das Mülltonnensymbol am Besten gleich die Befehlstaste gedrückt halten zum „Sicher entleeren“.

Auswahl an Alternativen:

- Apple Mail nutzen (Und hier warten wir mal besser ab bis Herr Snowden die nächsten Folien auspackt die dann Apple betreffen)

- Thunderbird nutzen

Man sieht, eigentlich bleibt nur exakt ein Weg übrig, bzw. man könnte auch sagen es ist ALTERNATIVLOS: Thunderbird nutzen. (Bleibt zu hoffen, dass Herr Snowden keine Folie zur Mozilla Foundation hervorzaubert.)

Schritt 2: GPGTools installieren & Enigmail Add-On für Thunderbird installieren ODER eben doch was anderes

Nachdem man seine gesamten E-Mail-Konten in Thunderbird umgezogen hat sollte man die GPGTools installieren. Auf die Generierung von irgendwelchen Schlüsseln kann man dabei verzichten. Das macht man später am besten aus Thunderbird heraus.

ODER man lässt sich mal erklären wie das Ganze mit S/MIME für iOS/OS X geht und folgt diesem Pfad.

Apps für’s iPhone

Die Apps im AppStore zum Thema sicher kommunizieren scheinen derzeit gute Geschäfte zu machen. Unter den Produkten im Bereich „Wirtschaft“ sind unter den TOP 20 allein drei Apps zum sicheren E-Mail-Verkehr. Interessant ist die Preisspanne von 0,00 € bis 44,99 € die mir mit bei den beiden Kandidaten zu 44,99 € eher übertrieben erscheint.

| E-Mail Apps | ||

|---|---|---|

|

|

|

| Chat Apps | ||

|

|

|

Quelle: Apple AppStore

Eine klasse Liste aller möglichen Lösungen rund um Desktop & Mobile bietet folgende Webseite namens https://prism-break.org/#en

Kleine Randnotiz: Sicherheit von elektronischen Autoschlüsseln

Update 28.7.2013: Einigen im Sicherheitsbereich forschenden Menschen aus Holland ist dann mal die sichere Verschlüsselung von elektronischen Autoschlüsseln interessant vorgekommen. Die fanden das so spannend, dass sich sich die Chips mal näher angeguckt haben. Und dann haben sie halt festgestellt, das das ja soooo sicher gar nicht ist.

Update 28.7.2013: Einigen im Sicherheitsbereich forschenden Menschen aus Holland ist dann mal die sichere Verschlüsselung von elektronischen Autoschlüsseln interessant vorgekommen. Die fanden das so spannend, dass sich sich die Chips mal näher angeguckt haben. Und dann haben sie halt festgestellt, das das ja soooo sicher gar nicht ist.

Gut das stört jetzt den die Nerds nicht, die wissen ja, Verschlüsselung ist die Lösung. Aber Porsche, Audi, Bentley, Lamborghini und den Volkswagenkonzern stört es halt ein wenig, dass die Forscher ihr Ergebnis dann auch noch mit anderen teilen wollten.

Zitat:

The scientists wanted to publish their paper at the well-respected Usenix Security Symposium in Washington DC in August, but the court has imposed an interim injunction. Volkswagen had asked the scientists to publish a redacted version of their paper – Dismantling Megamos Crypto: Wirelessly Lockpicking a Vehicle Immobiliser – without the codes, but they declined.

[…]

The scientists said it had probably used a technique called “chip slicing” which involves analysing a chip under a microscope and taking it to pieces and inferring the algorithm from the arrangement of the microscopic transistors on the chip itself – a process that costs around £50,000.

Und da rollt er wieder den Berg herunter der Marmorblock…

…auch wenn ich den Vergleich nicht mag, aber man fühlt sich an Aussagen wie „Kernkraft ist sicher!“ erinnert. Schützen tut die Verschlüsselung halt auch immer nur so lange, bis sie dann halt doch irgendwann geknackt ist. Die Schwachstelle scheint auch eher selten die Technik an sich zu sein, als vielmehr die unberechenbaren Veränderungen im Lauf der Zeit (z.B. schnellere Rechner, „Verlorengehen“ eines Masterkey für diverse Schlüssel, Leak der Konstruktionspläne, Neugierige Militärforscher, etc.).

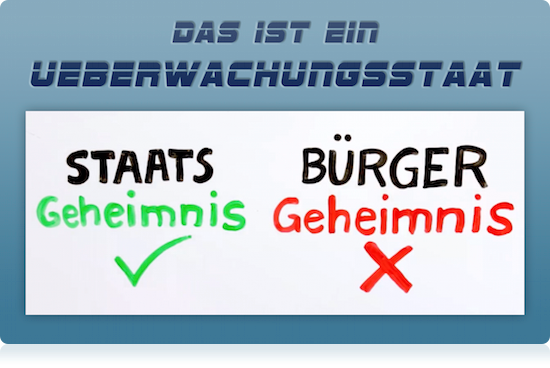

Überwachungsstaat, Was ist das?

Folgendes ziemlich umfangreiche Erklärvideo hat fefe in einem Blogpost verlinkt.

Ich fasse das mal kurz zusammen mit einem Bild aus dem Video – das auch gleich die Antwort auf die Frage gibt:

Update: Warum Frau Merkel nicht verschlüsselt telefoniert

Nun man könnte ja denken, das Staatsoberhaupt wird sich mal am besten zu schützen wissen und setzt den neusten Stand der Technik, den die Spionageabwehr so im Zauberkasten hat ein. Offenbar weit gefehlt! Denn wie man den Medien entnehmen kann, ist es der Kanzlerin ein wenig zu k o m p l i z i e r t. Oh und dann ist da noch folgende Liste von Nachteilen:

- Kryptofones haben eine schlechte Sprachqualität,

- es gibt leichte Verzögerungen bei der Übertragung

- wer verschlüsselt telefonieren will, braucht dafür einen Partner, der ein passendes Krypto-Handy besitzt,

- man braucht u.U. ein externes Gerät, dass erst mit dem eigentlichen handy gekoppelt werden muss,

- oh und europaweit sind sie natürlich untereinander nicht kompatibel die Kryptotelefone.

- Oh und fast vergessen, natürlich sind sie auch ultrateuer! (Depubplizierungsschutz PDF)

Klingt ja alles sehr convenient. Macht ja nichts Frau Merkel, da kann ich sie ausnahmsweise mal verstehen. Das ist das Gesetz von metcalfe, sie können halt nur mit sich selbst telefonieren wenn sie das einzige Telefon haben. Das französische Staatsoberhaupt hat leider kein Kryptotelefon? Und der chinesische Wirtschaftsminister auch nicht? Okay, dann faxen wir das mal besser, denn verschlüsselte E-Mail, damit kennen wir uns ja leider auch nicht aus und der Chinese nimmt ja S/MIME während der Guido Westerwelle ja auf PGP schwört. Na macht nix, Hauptsache die nächste Wahl wird auch wieder unverschlüsselt über das TV Gerät empfangbar sein. Und bis dahin hoffen wir mal, dass niemand die Schatten IT im Kanzleramt entdeckt, wäre ja schade wenn man nicht mehr mit der Bundesbank zusammen Dropbox nutzen kann für Gesetzesentwürfe und so.

Kurzer Zwischenstand

Ich krieg zunehmend meine Encryption ans laufen. Aber nur mit kontinuierlich großen Schmerzen und immer wieder krassen Rückschlägen. Heute zum Beispiel ist ein PGP-Key den ich schon länger für den Versand an eine Person verwendet einfach mal abgelaufen. Und zack plötzlich kann ich nicht mehr verschlüsselt was da hin senden.

Ich bin mir relativ sicher, dass die Integrität der Crypto 100% okay weiterhin wäre, bloss hat der Nutzer halt seinen Key mit einem vollkommen unnötigen Verfallsdatum versehen. Vermutlich könnte ich das Ding sogar durch zurückdrehen meiner Systemzeit austricksen. Aber Thunderbird dürfte DANN durch die Systemzeitmanipulation noch GANZ andere Probleme bekommen. Also lass ich das lieber.

Ein Verfallsdatum für Daten… gabs da nicht was von Ratiopharm? Äh dieses Internetradiergummi z.B.? Ich pack mich da echt nur an den Kopp. Zumal wenn es keinen offiziellen Timeserver gibt der das zentral checkt und dann in allen keyservern und clients invalidated, ist es eh für’n Arsch. Aber so ein Automatismus wäre auch gleich wieder fein angreifbar. =)

Neee, ich bin nicht begeistert. Wie gesagt so langsam frickel ich mich durch endlose trust key-chains und lerne, welche key-server mir das leben leichter machen. Ich hab jedesmal ein scheiß ungutes gefühl, das zugleich alle Kommunikationsverhältnisse (Netze wer mit wem kommuniziert) über die Trustchains quasi offengelegt werden. Ich lerne welche Leute anderen ihren Key signiert haben, von denen ich aber gar nichts wissen wollte. Ich bekomme Infos die eigentlich privat sein sollten.

zugleich weiß ich dass ich bei einigen Leuten garantiert nicht ernst genommen werde, wenn ich meine Kommunikation mit ihnen nicht per crypto schütze. Und ich will das auch. Aber es ist PITA. Es ist inconvenient au maximum. Es ist fehleranfällig und einfach nervig anstrengend. Mails an neue Personen zu versenden bedeutet auf die Suche nach Keys zu gehen und nicht einfach „Senden“ klicken. Klar das ist dem inhärenten Prinzip der asymmetric keys geschuldet, aber es ist auch nerv.

Wenn man sich dann auch noch die hardcore encrypter anschaut und wie lang es dauert bis denen ihr Zeug aus der Vergangenheit um die Ohren fliegt… dann… *seufz*

Quelle: Defcon 21 – De-Anonymizing Alt.Anonymous. Messages (Depublizierungsschutz)

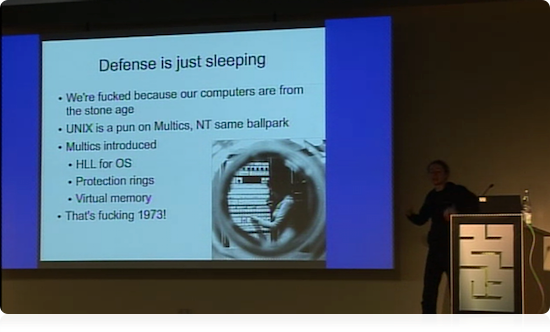

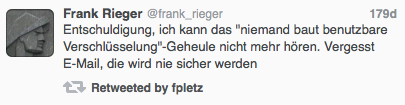

Post-30c3 Update

Jo, der Congress hat ja viele unschöne Dinge in Sachen Notwendigkeit des Selbstschutzes hervorgebracht. Zu meiner Überraschung war da auch eine deutliche Resignation bei CCC-Granden wie Frank Rieger zu verspüren, der sich jetzt fast lieber der Gartenarbeit oder irgendwas mit Holz zuwenden möchte. In dem Zusammenhang fand ich einen tweet von ihm ganz nice:

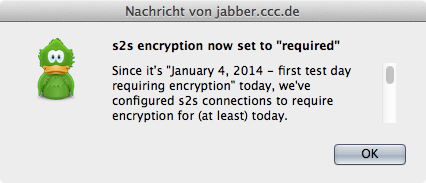

Was ist das nun? Resignation oder Aufruf zu was Neuem? Ich werde nicht ganz schlau draus. Offenbar ist die Folge jedoch erstmal mehr Crypto. q.e.d. siehe Jabber Server:

In meiner Twitter Timeline tauchen mehr und mehr Leute auf, die Screenshots posten, wie sie grade reihenweise ihre Mail-Accounts zu machen und alles löschen.

E-Mail fand ich schon immer unzureichend broken by design und die Mailclients waren noch viel dämlicher, weil wichtige soziale Funktionen bis heute fehlen, und sowas wie BCC nur von gefühlten 1 Prozent der Leute beherrscht wird. Von daher ich würde mich freuen wenn E-Mail jetzt endlich mal so richtig ins Gras beißt. Bei DE-Mail (Video) hat das ja schon gut geklappt das kaputt zu machen. Doch danach braucht man halt einen sinnvollen Ersatz, der jetzt nicht grade auf Briefpost beruht. Weil das hat ja der Foschepoth schön kaputt gemacht mit seinem Beitrag „Die Bundesrepublik – das am meisten überwachte Land in Europa“ (1152 MB Video) zum Jahresausklang.

Ich habe auch den Eindruck, wir sitzen mittlerweile auf so einem Riesenberg an Legacy-Codebasis in unsren Operating Systemen, dass da keiner mehr den Finger für ins Feuer legen kann, das nicht Spyware drin ist oder reinkommen kann. Hinzu kommt lustige Firmware allerorten z.B. im Keyboard, oder so feinen Attackvektoren wie z.B. Apple-Netzteilen. Alles echte Ingenieurskunst.

Auf dem 27c3 hielt Andreas Bogk einen tollen Vortrag mit dem Thema „Why we will have more secure computers – tomorrow“ (Video). Mir scheint, es wird wirklich langsam Zeit, dass sich das mal durchsetzt. Mathematisch bewiesene Korrektheit für Rechner und OS als Engineeringgrundlage.

Also eigentlich müssten wir das zuerst machen, und dann eine neue Kommunikationslösung die ausschließlich auf unknackbaren One-Time-Pads beruht. Vielleicht könnten wir es erstmal reduzieren auf eine Hardware + Software die AUSSCHLIESSLICH für sichere Kommunikation brauchbar ist. Keine Filme, komplexe Programme usw, sondern erstmal wirklich NUR sichere Kommunikation und sicheres Display dieser Info. Paar Schritte zurück zu den textbasierten Systemen wie damals die BBS-Boxen und erstmal wieder reine Info über den Draht schieben statt die Grafikkarte mit Werbespots beim Energie verbrennen zu beschäftigen mit 3D-Kack-Ads. Back to the roots. Downsizing in Sachen Kommunikation. Viele leiden eh an Information-Overload. Erstmal wieder sichere Kommunikationsinfrastruktur bauen. Vielleicht als Mesh-Netzwerk mit eigenen LTE-Masten auf dem Hausdach statt wie damals noch den TV-Antennen. Keine Ahnung. Bin auch immer noch sprachlos.

Aber eigentlich ist ja alles toll, meine gefühlte Sicherheit ist jetzt deutlich besser und so richtig ordentlich hoch seit ich Mails mit PGP verschlüssele. Der gefühlte Komfort bei jeder Schlüsselserver-Such-Orgie ist auch wie man das erwartet so richtig schön mies. Also alles in Butter eigentlich, 2014 kann kommen. Cheers!

Update: Wir schreiben das Jahr 2013, Webmail Dienstleister führen SSL/HTTPS-only ein… wait, whut?

Scheint so, als ob einige E-Mail-Dienstleister, wie z.B. Web.de und GMX.de ihre Kunden derzeit darüber informieren, aus SSL-only Verbindungen umzustellen für ihre Mailclients.

Endlich tut mal wer was für mehr gefühlte Sicherheit, Elternteile rufen endlich besorgt ihre Kinder an… Dass es sich lediglich um Transportsicherheit und nicht Verschlüsselung auf dem Server oder gar im Client handelt, wird natürlich nicht groß erwähnt. Gefühlte Sicherheit eben. Von TLS 1.2 für die Webclients steht z.B. auch nirgendwo was.

Die Telekom meint dazu:

Auf die Frage, warum erst jetzt die SSL-Verschlüsselung durchgehend erzwungen werde, erklärte Obermann, dass das gestiegene Problembewusstein im Zuge der NSA-Nachrichten diesen Schritt möglich gemacht habe.

Quelle: E-Mail Made in Germany, heise

Nun denn, 2014 wird das Jahr der gefühlten Sicherheit. Da bin ich mir gefühlt ganz sicher!

Tails – kleiner Lichtblick an der Cryptofront

Tails, The Amnesic Incognito Live System:

Tails ist ein Live-Betriebssystem, das Sie auf auf vielen Computern von einer DVD, einem USB-Stick oder einer SD-Karte aus starten können. Es zielt darauf ab Ihre Privatsphäre und Anonymität zu bewahren und hilft Ihnen:

das Internet anonym zu nutzen und Zensur zu umgehen;

alle Verbindungen zum Internet werden zwingend durch das Tor Netzwerk geleitet;

auf dem verwendeten Computer keine Spuren zu hinterlassen, sofern Sie es nicht ausdrücklich wünschen;

kryptographische Werkzeuge auf dem aktuellen Stand der Technik zu benutzen um Ihre Dateien, E-Mails und Instant-Messaging-Nachrichten zu verschlüsseln.[…]

Tails ist ein vollständiges Betriebssystem, das direkt von einer DVD, einem USB-Stick oder einer SD-Karte aus genutzt wird, unabhängig von dem auf dem Computer installierten Betriebssystem. Tails ist Freie Software und basiert auf Debian GNU/Linux.

Tails beinhaltet verschiedene Programme, die im Hinblick auf die Sicherheit vorkonfiguriert wurden: einen Instant-Messaging-Client, ein E-Mail-Programm, ein Office-Paket, einen Bild- und Audioeditor etc.

Videoanleitung E-Mail-Verschlüsselung einrichten auf dem Mac mit GPG & Mail

Update: Aus aktuellem Anlass. Grade mitbekommen.

PGP im Browser…

…gibt es eigentlich eine schlechtere Idee? Das frage ich mich grade wenn ich diesen Vortrag hier zu „PGP für Webmail“ sehe.

Warum ich das Kacke finde? Ganz einfach, weil es aus meiner Sicht reines SnakeOil ist… „gefühlte Sicherheit“, mehr nicht. Wenn wir verschlüsseln, dann doch wohl, weil wir der uns umgebenden IT-Infrastruktur nicht mehr trauen.

Dazu zähle ich auch meinen Rechner und sein komplexes Betriebssystem inklusive des Browsers, der zumindest auf dem Mac das Webkit-Framework benutzt, das vom OS kommt. Lustigerweise kommt das Kernelmodul, das die Tastatureingaben (Text) verarbeitet auch vom Betriebssystem und die Zwischenablage kommt auch vom Betriebssystem und das Textrendering kommt auch von Betriebssystem und man mag das glauben oder nicht, wer KeyChain nutzt… hey… Überraschung… kommt auch vom OS.

WENN ich also verschlüsselt Nachrichten schreiben will sind aus meiner Sicht folgende Dinge unabdingbar:

- Eine separate Tastatur PER KABEL (in Apple Keyboards kann sniffing sogar in der Firmware überleben)

- Eigene Kernelextension/Treiber für externes Keyboard, die sich im besten Fall nicht als Tastaturinputdevice per USB anmeldet, denn über die OS Extension könnte man prima jeden Keystroke ausleiten

- Menschen sind faul, ruck zuck ist daher cmd-C und cmd-V gedrückt für Texte die in eine Nachricht sollen. Die Zwischenablage ist eigentlich der beste Ort zum Powersniffen.

- Nun ja, selbst wenn wir diesen Kram jetzt irgendwie abstellen könnten… was eher unwahrscheinlich ist, kompromittiert uns spätestens das CoreText-Rendering von OS X. Jeder geschriebene Text wird durch das Font-Renderingsystem geschoben, das den Text darstellt.

- Okay, gehen wir mal davon aus wir würden das selber implementieren… dann wird der Kram irgendwann von der GPU in ein bitmap verwandelt und zum Bildschirm gesendet. Der Inhalt dieses Bildschirms kann man simpel mit einem Bildschirmfoto von der Kommandozeile aus abgreifen. Da lasse ich als Sniffer dann hinterher bissel OCR drüberlaufen und gut.

- Gehen wir mal davon aus das alles könnten wir abstellen… bleibt noch die Speicherung des privaten Schlüssels auf dem Gerät. Weil den braucht man ab und an leider. Nun, welcher Ort wäre sicherer als mein Rechner zum speichern eines privaten Schlüssels, z.B. KeyChain. Bloss das der Schlüsselbund vom OS auch nicht in unserer Hand liegt. Wer den private Key hat, braucht keinen der oben genannten Attackvektoren überhaupt probieren.

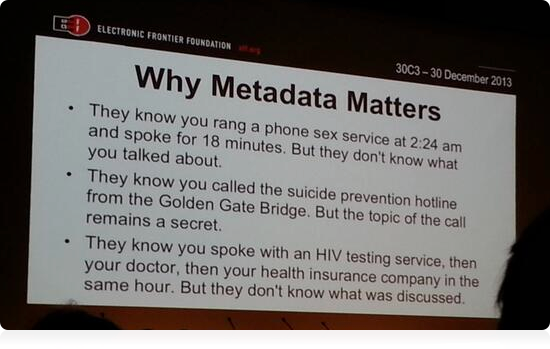

- Und selbst wenn wir dennoch all das abstellen könnten… könnte man an der Transportroute wie derzeit Nachrichten (per Mail) übermittelt werden und den Metadaten die dabei anfallen, sehr, sehr viel rauslesen. (Siehe nachfolgende Abbildung)

Quelle: Fast 5000 Retweets von @pinkflawd’s tweet

Stammt aus Vortrag von Kurt Opsahl: „Through a PRISM, Darkly“

Fazit, das ist meiner Ansicht nach alles ganz großer SnakeOil-Bullshit von Leuten die berühmt werden wollen. Leute die sich mit dem Thema Security beschäftigen, weil sie damit Aufmerksamkeit bekommen können. Wer das ernsthaft betreiben würde, der würde genau diese Fragen stellen und auch versuchen darauf Antworten zu finden: Wo überall kann die Info unverschlüsselt abgegriffen werden? Wo kann sie verschlüsselt abgegriffen werden aber der Private Key kann abgegriffen werden? Wie schütze ich den gesamten Input-Processing-Display-Ablauf? Wie sichere ich also kurz gefasst die Integrität meiner Nachricht BIS ZUM VERSAND UND DARÜBER HINAUS AUF BELIEBIG VIELE JAHRE?

Mein Vorschlag

Mein Vorschlag wäre eine dedizierte Texteingabe und Verschlüsselungs-/Entschüsselungshardware (externes Gerät mit Tastatur und z.B LCD- oder eINK-Panel als Display), auf dem die Nachrichten verfasst, verschlüsselt, entschlüsselt und angezeigt werden. Lediglich für den Versand oder das Empfangen von Nachrichten, wird eine Transport-SD-Karte aus dem Gerät genommen, die vercrypteten Daten die gesendet werden sollen werden rausgesendet, die vercrypteten Daten die empfangen wurden werden auf die Karte überspielt. Das Gerät wird mittels AirGap während der gesamten Benutzung vom Netz getrennt betrieben. Alle Schlüssel und die Vercryptung per OTP finden auf dem Gerät statt. Man muss dieses Gerät klauen genau wie die Enigma, wenn man an meine Nachrichten will. Wie man das eINK-Display vor Abstrahlung schützt gegen die chinesischen WLAN-Bügeleisen ist dann noch rauszufinden.

Für die Ver-/Entschlüsselung machen aus meiner Sicht ausschließlich One-Time-Pads (OTP) Sinn, da alle bisherigen Cryptoverfahren auf Berechnung beruhen und somit mit genügend Rechnenpower einfach durch Rechnen geknackt werden können, z.B. auch wenn plötzlich ein neuer superschneller Rechner erfunden wird der zufällig mit Quantencomputing arbeitet. Ich will aber nicht in 30 Jahren von geknackten Nachrichten überrascht werden, nur weil jetzt jemand schneller rechnen kann ihr Security-Idioten!

Und hört auf damit einfache Security zu versprechen. Entweder man meint das ernst, dann werden Botschaften in einem Gerät abgefasst dessen Processing-Integrität nicht so mal eben verletzt werden kann, oder man lässt es besser bleiben und wendet sich dem Auspendeln von Sicherheit zu bei Räucherkerzen und feinstem Security-Koks.

TIL: Clean Slate

Also das was ich da eben vorgeschlagen habe nennt man wohl „Clean Slate“-Ansatz. Und andere vertreten genau diesen Ansatz und sagen ebenfalls „Computern kann man nicht vertrauen“. Diese nicht gegebene Vertrauenswürdigkeit soll in Deutschland sogar durch ein Grundrecht auf Gewährleistung der Vertraulichkeit und Integrität informationstechnischer Systeme von staatlicher Seite zugesichert und eingeräumt werden.

Ich bleib weiterhin dabei, jeder der euch erzählt, du musst nur diese eine Software nutzen dann wird alles gut, ist ein Riesenarschloch! Er hätte besser geschwiegen, denn andere in vermeintlicher (oder auch gefühlter) Sicherheit wiegen ist fast noch schlimmer als den Mund zuhalten und sie sich selbst zu überlassen.

Aus aktuellem Anlass

Da heise.de grade schreibt, dass man am einfachsten in die Extremisten-Datei der USA reinkommt, wenn man TOR nutzt, verlinke ich das hier nochmal für Euch. Einfach klicken und schwupps seid ihr drin. Ist ganz easy! Da jeder Nicht-US-Bürger prinzipiell ein Verdächtiger Extremist ist, hilft man damit lediglich die Datenbank sinngemäß zu vervollständigen. Und Fehler beheben und Lücken schließen, das liegt uns Deutschen ja schließlich in den Genen, da helfen wir gerne, wenn es um Listen führen und Namenslisten erstellen geht. Da haben wir auch einen – wie man in den USA gerne sagt – Track Record vorzuweisen.

Zitat aus heise.de:

Wer sich im Internet mit Anonymisierung beschäftigt, also etwa nach den Tools „Tails“ oder „Tor“ sucht, wird bei der NSA als „Extremist“ vermerkt und bespitzelt. Das soll aus dem Quelltext der NSA-Software XKeyscore hervorgehen.

Ach so… wenn man es den lustigen Internetmithörern bissel schwerer machen möchte kann man hier mal reingucken. Am besten in Kombination mit diesem heise security Hinweis „XKeyscore analysiert und sabotiert“ einsetzen.

Der selector-Quelltext.

PGP stirbt jetzt nicht direkt…

…aber so wie es aussieht, wird es niemand ausser den Nerds weiter nutzen wollen. Denn Google und Yahoo haben sich bereits dagegen entschieden schreibt Matthew Green (cryptographer and research professor at Johns Hopkins University) in „A Few Thoughts on Cryptographic Engineering“.

Ich zitiere:

- […] PGP keys suck […]

- PGP key management sucks […]

- No forward secrecy […]

- The OpenPGP format and defaults suck […]

- Terrible mail client implementations […]

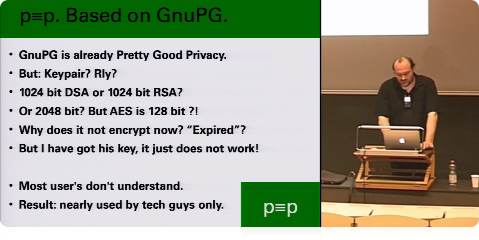

Pretty easy Privacy

Neuer Anlauf „Pretty easy Privacy“ will PGP einfach machen.

Hier gibt es einen Vortrag dazu… nicht von dem Schweizerdeutsch des Einführenden abschrecken lassen, das wird dann verständlich, nach paar Sekunden.

bettercrypto.org

Das hier finde ich eine schöne, hilfreiche und unterstützenswerte Neuerung: bettercrypto.org – ein guide wie ich meinen Kram sicher mache (als PDF).

Die SSL/TLS Hölle, ein Bericht

Unter der headline „ffs ssl“ hat mal der Andy Wingo sehr schön zusammengefasst (Depublizierungsschutz) was für übel riechender Haufen die doch so einfache Verschlüsselung von Webseiten darstellt, ob jetzt mit TLS oder dem abgebrannten SSL-Stack. Noch schöner, er beschreibt, einmal detailliert den Vorgang, eine Webseite sicher zu machen. Hach! Da geht mir das Herz auf, wie schön einfach das ist! Gut, dass wir Verschlüsselung so einfach gemacht haben. Mit seiner Beschreibung kann das jetzt quasi meine Oma im Schlaf, die muss nur immer RETURN tippen, voll easy. Ich denke in Kürze sollte das ganze Web eine supersichere, grüne, frisch duftende Blümchenwiese sein. Es kann sich nur noch um wenige Tage Wartezeit handeln.

Symbolbild & -text zum Thema: Ad Scopum Licet Aegre et Frustra by Gabriel Rollenhagen

ad – to, towards

scopus – goal, target

licet – however, although

aegre – painfully, with difficulty

et – and

frustra – in vain, for nothing

volvo – roll

donec – until

attingo – touch, reach

possum – can, be able

moles – mass, bulk

revolvo – roll back

tamen – yet, still

Yosemite… nach der Installation Bugfixing…

Hier.

Screen Protection

Für den eigenen Bildschirm – vor allem für Bahnfahrer – wäre sowas hier eine tolle Lösung. Den Bildschirm mit Polarisationsfiltern bekleben. Natürlich kann man dann immer noch mitgucken, wenn man z.B. eine Brille hat mit drehbaren Polarisationsfiltern, damit kann man dann einfach den richtigen Winkel reindrehen. Aber mal ein netter Versuch die Displaykompromittierung zu bekämpfen.

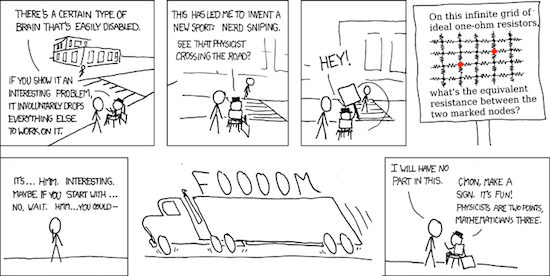

SecNerd Sniping

Note-2-Self: Falls ich mal wieder Leute treffe, die außer ihrer kryptischen Begriffe, die sie nur in einer unverständlichen Mischung aus Deutsch, Englisch und Informatik/Mathematik-Kauderwelsch entäußern können.

Quelle: https://xkcd.com/356/

Jetzt fehlt mir nur noch das entsprechende Sniping-Puzzle, das am besten eine Mischung aus Deutsch, Englisch und Informatik/Mathematik-Kauderwelsch enthält, damit der SecNerd es auch versteht.

Neustes Betätigungsfeld dieser Spezies ist übrigens der Bereich Blockchain und $Coin wobei „$Coin“ hier für eine beliebige selbstgebasteltes „Währung“ oder Hackzeugs steht, das Blockchain-Technologie (P2P-Dezentralität, Proof-of-Work-Crypto einer globalen Transaktionsliste + Nutzlast) einsetzt, z.B. BitCoin. Denn merke: Jeder SecNerd will etwas abhaben von der Coolness eines Satoshi Nakamoto. Die Blockchain ist also das neue Koolaid und mit möglichst viel unverständlichem Geschwurbel solange es noch kein anderer kennt, kann der SecNerd sich selbst als erhabene Wissensfigur wahrnehmen. Diese Gelegenheit lässt kaum ein SecNerd aus!

Endpoint Security

Schön das das mal wer laut sagt. Die ganze Krypto die man sich so zulegt ist eben halt nur so sicher, wie die einfachste Umgehung dort wor die nachricht ankommt und gelesen wird. Man nennt das die Endpoint Security. Ende-zu-Ende-Verschlüsseln ist toll, aber wenn das eine Ende (z.B. auch die Quelle der Information) bereits abgehorcht wird, in Fachkreisen auch Quellen-TKÜ genannt, dann nutzt die ganze hübsche Krypto halt nix mehr. Als wunderbare Endpunktquellen kommen da so Sachen in frage wie z.B. ein altes ungepatchtes OS mit Lücken so groß wie im Schweizer Käse, kaputte Browser, abstrahlender Bildschirm, trojanisiertes TextRendering-Framework, Keylogger, aufzeichnende Mikrofone, Wifi, etc. pp.

Freie Meinungsäußerung

Source: vampykatty.deviantart.com

Cloud Speicher

Re:publica 2015 Talks

Mein Lieblingstalk von der Republica 2015. Aus meiner Sicht auch der wichtigste Talk der Republica neben dem von Mikko Hypponen „Is our online future worth sacrificing our privacy and security?“ der prima erklärt

Source: re:publica 2015 – Cory Doctorow: The NSA are not the Stasi: Godwin for mass surveillance

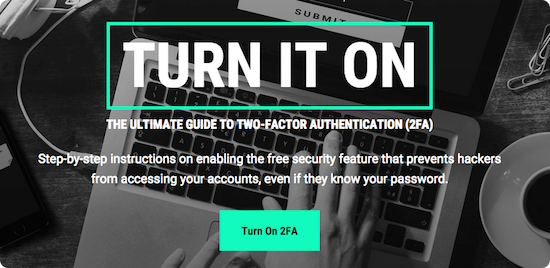

How to turn 2FA (Two-Factor Authentication) on

Neue Webseite zur Aufklärung & Promotion gibt es hier…

Hackers are more sophisticated than ever and passwords alone are not secure. Two-factor authentication (2FA) is an additional layer of protection beyond your password. It significantly decreases the risk of a hacker accessing your banking, shopping, social media or other online accounts by combining your password (something you know) with a second factor, like your mobile phone (something you have).

Many of the world’s largest websites have made 2FA readily available from the security settings of your online accounts, but it’s up to you to turn on this free feature. This ultimate guide will help you Turn It On and keep hackers out.

…to be continued…

Why do I blog this? Weil mich die selbstgerecht erscheinende Art der Nerds, es sei alles nur ein Problem von „RTFM“ und der dumme User selbst schuld, großflächig ankotzt und weil viele tatsächlich glauben sie könnten ein gesellschaftliches bzw. soziales Problem (Machtungleichgewicht, Vertrauenskrise) technisch lösen durch Verschlüsselung. Ich habe hier nichtmal alle Argumente gegen Verschlüsselung angeführt, da gibt es noch einige mehr, die sind aber gar nicht nötig aufgeführt zu werden denn die vier Punkte reichen meiner Ansicht nach vollends aus um Verschlüsselung als Problemlösung für lange Zeit zu entmystifizieren. Um genau zu sein so lange bis der hypothetische Nutzen verifiziert ist.

Seit ich den Auftritt von Tonchidot im letzten herbst auf der TC50 sah, hat mich dieses Projekt nicht losgelassen. Ich verfolge was dort passiert mit sehr viel Neugier! Jetzt gibt es eine

Seit ich den Auftritt von Tonchidot im letzten herbst auf der TC50 sah, hat mich dieses Projekt nicht losgelassen. Ich verfolge was dort passiert mit sehr viel Neugier! Jetzt gibt es eine  Ich bin ja nun nicht grade dafür bekannt auf bild.de zu verlinken, aber hier tu ich das mal. Irgendwer bei bild.de hat tatsächlich eine kleine

Ich bin ja nun nicht grade dafür bekannt auf bild.de zu verlinken, aber hier tu ich das mal. Irgendwer bei bild.de hat tatsächlich eine kleine