Der 30c3 (30igster Chaos Communication Congress) ist vorbei und der größte Congress geworden, der vom CCC e.V. meines Wissens initiiert wurde. Ich weiß zwar nicht ob die Camps noch größer sind/waren (weil ich selbst noch nie geschafft habe hinzufahren), aber über 8000 Leute im Congress Center Hamburg (irgendwo habe ich erschrocken 9000 gelesen) sind eine ganze Menge Menschen. Zum Vergleich, Apple’s WWDC Konferenz hat „nur“ ca. 5000 Entwickler, die in das Moscone Convention Center passen. Und da kommt auch schon gleich ein kleines Bedenken bei mir hoch… wenn das Wachstum so weiterläuft (gleich mal die doppelte Besucherzahl im Vergleich zum BCC vor 2 Jahren) wird es schnell wieder eng werden und ganz, ganz neue Probleme werden auftauchen.

Ich bin mal wieder wahnsinnig beeindruckt wie allein bei dieser Zahl an Congress Teilnehmern dennoch alles nahezu reibungsfrei skaliert hat (gut, jetzt mal von einigen GSM Aussetzern und einem vollkommen unerreichbaren Wiki abgesehen; für`s Wiki gab es ja einen Read-only-Mirror), die Streams liefen sagenhaft stabil, nur DVB-T hätte die noch stabiler machen können. Was manchmal nicht lief war das Wireless Netz für Non-5GHz-User wie ich bei anderen mitbekam die ältere WLAN-Karten drinne hatten. Ich hatte aber vor allem den Eindruck, dass insbesondere die koffeinhaltige Getränkeausgabe dieses Jahr eine deutlich geringere Latenz hatte. Hier gibts ein paar schöne Impressionen auf flickr.

Veränderungen/Diffs

Es gab mehr Platz. Das Hackcenter, das ja so ein wenig das Epizentrum des Congress bildet bekam einen eigenen neuen Raum. Letztes Jahr verteilte sich das alles etwas mehr dieses Jahr war es dadurch schön konzentriert. Die unerreichte Low-Light-Atmosphäre (man hatte und behielt seine Nachtsichtigkeit) des Hackcenter im BCC wollte bei mir jedoch nicht aufkommen. Für meinen Geschmack war das alles viel zu hell ausgeleuchtet. Damit ging irgendwie der heimelige und ein wenig „hier passieren Dinge“-Aspekt des Hackcenter verloren. Ich würde mir mal wieder eine richtig schön dunkle Hack-Area wünschen. Maximal mit Rotlicht, Schwarzlicht und VJ-Projektionen gestaltet. Das Ideal wäre natürlich Lounge und Hackcenter in einem Raum in dem man auch Tabak konsumieren darf, genug Strom hat und nicht unbedingt auf dem harten Boden sitzen muss.

Die Lounge war allerdings schon eine echt krasse Sache. Die war toll, wenn auch dieses Jahr mehr so Dancefloor als Lounge, was aber gar nicht geschadet hat. Im Gegenteil, wer kann schon von sich behaupten, dass er schonmal auf einem Wasserwerfer der Polizei getanzt hat. Das hat großen Spaß gemacht!

Weitere große Änderung war die Konzentration der Food-Versorgung im Basement. Die war durchgängig höchst funktional, wenn man nicht gerade mit einem der Besucherschwälle aus einer Saalentleerung in die Food-Area einzog, war die Wartezeit ebenfalls gering. Aber das lief auch im BCC eigentlich immer super. Letztes Jahr gab es noch über die Etagen verteilte Foodspots. Zum Beispiel mit lecker Hamburgern in der 1. oder 2. Etage. Die hab ich ein wenig vermisst muss ich sagen.

Das Beleuchtungsbild des Congress Center von außen sah nahezu identisch zum letzten Jahr aus. Allerdings war dieses Jahr das H von CCH mit einer perfekten Schablone eines identischen C überdeckt. Ansonsten sah aber alles wirklich recht vertraut und ähnlich aus… bis auf die Seidenstraßen-Route die sich außen am Gebäude entlang schlängelte.

Assembly/Stickiness/Stasis

Da ich dieses Jahr tatsächlich die ersten 2 Tage viel in der Assembly war und kaum in Talks, habe ich oft auf die Streams zurückgegriffen, was super klappte. Aber ich hab auch echt gemerkt, dass ich mal wieder ein Floatie sein möchte. Die Assembly nagelt einen fest… zu wenig Chaos… zu wenig Kabelsalat… zu wenig Drogen… zuwenig neue Leute… zu wenig von allem.

Da ich dieses Jahr tatsächlich die ersten 2 Tage viel in der Assembly war und kaum in Talks, habe ich oft auf die Streams zurückgegriffen, was super klappte. Aber ich hab auch echt gemerkt, dass ich mal wieder ein Floatie sein möchte. Die Assembly nagelt einen fest… zu wenig Chaos… zu wenig Kabelsalat… zu wenig Drogen… zuwenig neue Leute… zu wenig von allem.

Na ja, dafür hat die Assembly was bewegt. Hoffe ich. Die OpenStreetMap war super besucht zu fast jeder Zeit. Das war schon wieder recht beeindruckend. Aber man kommt sich dann halt auch eher so vor wie der Erklärbär nach zwei Tagen. Es ist mir ganze zwei mal passiert, dass ich das Essen vergessen habe und dann mit Kopfweh nicht unter 3 Stunden bestraft wurde. Dafür brauche ich noch einen Hack für den nächsten Kongress. Vielleicht lag das aber auch an der Konzentration des Food im Basement.

Einmal mehr habe ich bemerkt, dass „Congress ist, was du draus machst.“ also die Erfahrung die man macht hängt echt so stark von einem selbst ab, und eher wenig von anderen. Zwar auch ein wenig von anderen, aber ausschlaggebend ist echt was man selbst tut.

Gilt sonst im Leben eher:

Life is 90% how you take it and 10% how you make it!

Gilt für den Congress mehr:

Life is 10% how you take it and 90% how you make it!

Sich treiben lassen halte ich immer noch für eine der effizientesten Methoden die Vielfalt des Congress zu erfassen und Eintauchen zu können. Aber dafür muss man dieses Loslassen von Plänen erstmal bewerkstelligen. Das ist durch den Alltag so zur Gewohnheit geworden, und diese Gewohnheit steht einem hier teilweise stark im Weg. „Go, float!“ rufe ich daher für den kommenden 31c3 aus.

Speechless…

Das Programm der talks hat mich völlig geflasht dieses Jahr. So eine hohe Qualität (bei den talks die ich bisher angesehen habe)! Ich habe nur gute bis sehr gute Vorträge gesehen. Die Beiträge rund um postsnowden haben mich einmal mehr sprachlos zurückgelassen. Es fühlte sich an wie ohnmächtig einem Nuklearsprengkopf beim Einschlag und langsamen Explodieren in Superzeitlupe inmitten der Gesellschaft zuschauen zu müssen. Ohnmächtig! Sprachlos! Was die Vereinigten Staaten hier anstellen (und dabei ist ja nichtmal klar, was Russland & China & Japan so treiben…) ist eine so massive Weltherrschaftsfantasie die Realität geworden ist… das einem schlicht die Worte fehlen.

An dieser Stelle möchte ich auch Andreas Bogk ein wenig widersprechen, der Hacking für sich mal (in einem Blinkenlight Interview) definiert hat als „Hacken ist Science Fiction Wirklichkeit werden zu lassen.“ #postsnowden kann man das nicht mehr so ohne Zusatz stehen lassen. Ich bin ebenso fasziniert von Science Fiction, aber wie bezeichnet man das, was die Geheimdienste da abgezogen haben? Die haben Sachen Wirklichkeit werden lassen, die wirklich schlimm sind und bis vor einiger Zeit auch in das Reich der Science Fiction gehörten. Wie mir scheint, teilen die Geheimdienste die Definition des Hacking mit uns mehr als uns lieb ist, allerdings als Most Evil Black Hat in town.

…und trotzdem superb.

…den Congress hat der Geheimdienst auch diesmal nicht zerstören können. Es war toll! Das Mehr an Platz im Basement für die vielen tollen Projekte der Hackerspaces, das Mehr an Platz für eine wundervoll gestaltete Lounge, die Seidenstrasse, nicht zu vergessen das stark verbesserte Ticketingsystem, die vielen vielen shared space tables an denen sich die Free Floaties niederlassen konnten… die Hammer Eröffnungszeremonie mit dem unglaublich auf den Punkt gebrachten Audiokunstwerk von Alec Empire (Atari Teenage Riot)… groß-art-ig!

…den Congress hat der Geheimdienst auch diesmal nicht zerstören können. Es war toll! Das Mehr an Platz im Basement für die vielen tollen Projekte der Hackerspaces, das Mehr an Platz für eine wundervoll gestaltete Lounge, die Seidenstrasse, nicht zu vergessen das stark verbesserte Ticketingsystem, die vielen vielen shared space tables an denen sich die Free Floaties niederlassen konnten… die Hammer Eröffnungszeremonie mit dem unglaublich auf den Punkt gebrachten Audiokunstwerk von Alec Empire (Atari Teenage Riot)… groß-art-ig!

Ergänzt um ein extrem cooles Videokunstwerk von fRED.

Quelle: Website/Blog von fRED

Ich bin dieses Jahr einen Tag früher zum Congress gekommen und habe die Assembly schonmal vorbereitet mit Deko (Lichtern, Tischdecke, Strom, Netz) und weiteren Stromverteilern unter dem Tisch und dem iPad Presenter für die OpenStreetMap & OpenSeaMap Demos. Das war überaus sinnvoll, denn sonst hätte ich mich nicht am kommenden Tag um meine zwei Mentees von den Chaospatinnen kümmern können. Oh, und ein Hotel in der Nähe macht den Congress soviel angenehmer… letztes Jahr war ich in einem weit entfernten Hostel… das war sehr anstrengend und erhöhte das Schlafdefizit deutlich.

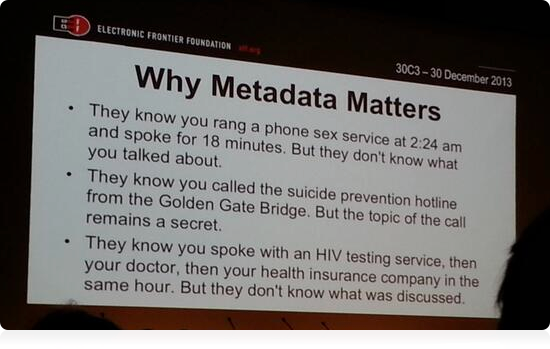

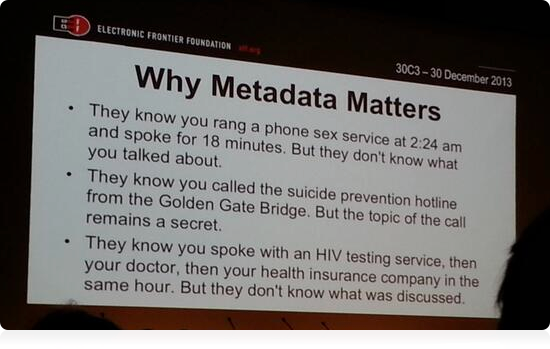

Metadata

Quelle: Fast 5000 Retweets von @pinkflawd’s tweet

Stammt aus Vortrag von Kurt Opsahl: „Through a PRISM, Darkly“

Media

Wer den Congress, den man schon ein wenig als Wendepunkt ansehen kann, mal in der Nachbetrachtung sehen möchte, der ist mit folgenden Links ganz gut dabei (Warnung, kostet ohne Ende Lebenszeit!!!):

Fazit

Ein großer Congress war es! Bunt, vielfältig und mit vielen schlechten Nachrichten in den talks. Aber im Prinzip war das vorher klar!

Doch was folgt jetzt auf diesen postsnowden Schock? Wir können doch jetzt nicht einfach so zur 31c3 Planung übergehen und uns damit beschäftigen welches T-Shirt Motiv für den 11111C111 verwendet werden soll, oder? Aus diesem Schock sollte doch etwas folgen! Für mich war der 30c3 eigentlich die Death Knell für unsere Zukunft als freie Menschen die laut und unüberhörbar auf dem ganzen Congress schlug.

Wie geht es jetzt weiter? Das ist für mich die große offene Frage die wie ein Elefant im Raum steht. Was tun wir jetzt? Wie kommunizieren wir jetzt und in Zukunft? Wo liegen die Ursachen für diese ganze Misere? Wo sind die Schwachpunkte dieser schlimmen Entwicklungen? Wie bekommt man das noch eingefangen? Ist es unsere Aufgabe das einzufangen? Wer hilft dabei mit? Wer kann mithelfen? Womit? Wann? Mit was? Der Congress lässt mich mit vielen offenen Fragen zurück…

Das hat der heute-Beitrag übrigens ganz gut erkannt:

Angesichts von Bedrohungen wie der totalen Überwachung der Kommunikation durch die Geheimdienste, fragen sich auch die Hacker: Was soll ich tun?

hackerethik (eine von mehreren) stand mehrfach im Fokus zum selber mitgestalten.

http://bit.ly/30c3declaration

Nachtrag zu Chaospatinnen

Das Mentoring war eine neue Erfahrung für mich, bei der ich selbst tatsächlich auch ein wenig gespannt war wie es wird. Die zwei Mentees die ich offiziell über den Congress führte und mitnahm auf die Reise ins Chaos blieben allerdings nicht die einzigen. Inoffiziell habe ich zwei weitere Erstbesucher gementored, völlig unter dem Radar der Chaospatinnen. Die tauchen also auch in keiner Chaos-Statistik auf. :)

Ich muss allerdings sagen, dass ich das Mentoring nicht noch einmal machen werde und zwar aus diversen Gründen von denen ich hier nur einige wenige skizzenhaft erläutern möchte. Der Congress & Ich waren im Prinzip nicht vorbereitet darauf und an der Reaktion der Hackcenter-Tables merkte ich, dass diese auch nicht so richtig wussten was ich da grade tue mit den beiden Mentees im Schlepptau. Kenne ich ja selbst, wenn da jemand auftaucht und erzählt, ist das etwas ungewöhnlich und wirkt wie ein Fremdkörper. Aber grade diese Fremdkörpererfahrung ist eine ganz sensible Sache auf dem Congress, denn Vertrauen können ist sehr wichtig geworden und sowas macht erstmal misstrauisch, wenn da ein Pulk fremder Leute gezielt Dinge ansteuert. Normalerweise setzt man sich halt einfach mal als Teilnehmer und fragt dann was wenn jemand grade Zeit hat, halt free floating. Ein wenig Anleihe beim Herrn Prof. Flechsig hätte ich ja vielleicht machen können, z.B. bei der Famulatur, aber dann hätte ich auch Free-Floatie sein müssen den ganzen Congress über.

Famulatur, die: Hierbei eignen sich zumeist jüngere Praktiker (Ärzte, Künstler, Wissenschaftler) spezielles oder seltenes Wissen von hoher Qualität an, indem sie einem „Meister seines Fachs“ bei dessen Arbeit über einen längeren Zeitraum helfen.

Ich bin da sehr gespalten, ob die Chaospatinnen den Congress an sich weiterbringen oder weitergebracht haben. Fiona ist der Ansicht das dies sehr positiv war, viele andere pflichten bei. Kritik gibt es merkwürdigerweise keine? (Vielleicht weil sie die Kommentare in ihrem Blog zu dem Post schonmal vorsorglich deaktiviert hat?) Mein Grund warum ich keine weitere Kritik hier formulieren werde liegt in dem starken, feministischen Einschlag der Projektinitiatorinnen begründet und den damit verbundenen Kommunikationsschwierigkeiten.

Ich denke das Projekt ist auch eine sehr starke Domestizierung des Chaos, und somit eine eher unnatürliche und für die Community untypische Art und Weise sich den Congress zu erschließen. Für extrem schüchterne Naturen und Autis mag das im Grenzfall sinnvoll sein, aber ich habe schon ein wenig den Eindruck gehabt, den beiden Mentees eigentlich etwas unvorbereitet und völlig unnötigerweise meine subjektive Sicht der Dinge aufgedrängt zu haben. Das war nicht gut und fühlte sich auch nicht gut an! Mehr Chaos und Selbstwirksamkeitserleben wäre bestimmt viel gesünder gewesen. Aber da bin ich auch nochmal auf das Feedback der Mentees gespannt. Jedenfalls teile ich die doch recht überschwängliche Bewertung von Fiona nicht, weil sie die Auswirkungen auf die gesamte Community und insbesondere den Community-Kern aus der Betrachtung ausklammert. Ein unbegrenztes Wachstum dieses Projekts dürfte dem Congress auf Dauer nicht gut tun. Da kommt es sicher auf das richtige Maß und die richtige Zielgruppe an.

Mir gefiel allerdings überhaupt nicht der Umgangston, den Fiona mit mir als Pate bzw. Mentor und damit Projektunterstützer gepflegt hat. Alle Kommunikation war Top-Down und Personal Message-only, es gab keinerlei Transparenz was eigentlich passierte und keinerlei Mitwirkungsmöglichkeiten außer „Friss-oder-Stirb“. Auch der Umgangston in den Mails war mehr als ungewöhnlich, denn durch die vonFiona gewählten Formulierungen kam es mir vor als wollte man uns/mich dazu bringen, sich wie ein Kind zu verhalten, damit widerum Fiona uns/mich wie Kinder behandeln konnte. Ich bin ein erwachsener Mensch und so möchte ich auch behandelt werden, aus Rücksicht auf die zu betreuenden Besucher habe ich mich dennoch zurückgenommen und mich um die mir nach einem intransparenten Verfahren zugewiesenen Besucher nach bestem Bemühen gekümmert. Das war allerdings das erste und allerletzte Mal!

Update 28.1.2014

Bin heute nochmal auf den Beitrag der taz aus 2010 gestossen worden „Jahreskongress des Chaos Computer Club: Der Innenminister als Troll“, da es heute ja wieder ein solches Gespräch gab, den BMI Dialog bzw. „Auftaktgespräch zur Digitalen Agenda: Bundesinnenminister de Maizière eröffnet gesellschaftspolitischen Dialog“ (Video der Begrüßung auf YouTUBE; nein leider kein Mitschnitt bisher, Depublizierungsschutz).

Angesichts der wunderschönen Wortschöpfung von Sascha Lobo mit dem Begriff „Sicherheitsesoterik“, empfehle ich uns allen, diesen ganzen NSA/BND/GSHQ/FIVEEYES/USW. Kram einfach bei EsoWatch einzustellen ins Wiki für nachfolgende Generationen… standing on the shoulders of giants und so…

…leider ist der Kollateralschaden dieser ganzen Esoterik ein hochwirksames Panoptikon. Aber das Esoterik zuweilen extrem gesundheitsschädlich sein kann und oft viel Geld kostet weiß man ja. Vielleicht sollte die Bundesregierung sich auch eine Wagenladung des Produktes „Hildegard Orgonakkumulator“ ordern (siehe auch Video). Damit ließe sich das gesamte Landwirtschaftsministerium einsparen.

Update

Einige verstreute Blogposts zum 30c3…

Why do I blog this? Weil ich meine persönliche, höchst subjektive Sicht für die allgemeine Verbesserung zur Verfügung stellen möchte. Ich finde Rückmeldungen, Zusammenfassungen und Reviews zum Congress sind wichtig. Zwar gibt es das Feedback der talks und auch Gespräche in der Lounge mit dem Thema „Wie findest Du’s?“ sind geeignet, aber ein Blogpost lässt sich halt leichter referenzieren und vernetzen und ist nachhaltiger zugreifbar. Und es sortiert für mich auch nochmal den ganzen wilden Kram der da in 4 (5) Tagen passiert ist.

Ach ja und eine ärgerliche Sache fällt mir da grade noch ein. Die iOS Fahrplan Apps – Ich hab ja selbst schon mehrere beigesteuert – die von diesem Jahr waren für mich leider aus diversen Gründen unbrauchbar. Erstens, war keine davon Open Source. #fail Zweitens hatte keine einen Support für die Sessions, Projects und Assemblies im Wiki. #fail Und dann war man drittens auch noch untereinander offenbar nicht gerade exzellent zueinander. Und viertens gab es wieder keine Möglichkeit Feedback zu talks über die App abzugeben. #fail

Für viele war das App-Angebot sicher hilfreich und die scheinen auch solide und mit viel Engagement und Knowhow entwickelt worden zu sein. Dennoch konnte ich keine App vernünftig nutzen. Die Fahrplan App z.B. konnte zwar „vergangene Events“ wegfiltern, und damit die Komplexität etwas reduzieren, bloss verschwanden dann auch die Events die gerade erst vor Sekunden angefangen hatten. #fail Und die Megalange Liste an Events ist einfach zu unhandlich gewesen. Man wusste nie wo man eigentlich grade uhrzeit-technisch war. Das war alles schon mal gelöst als Problem in BarfBag und BarfBag ist vollständig OpenSource inklusive der Serverskripte für eine CronTab-basierte Caching-Layer sogar für Wiki-Seiten.

Es fehlte mir da auch die Innovation, beide Apps haben die gleiche langweilige Listendarstellung gehabt. Unter Android gibt es z.B. eine App mit einer viel hilfreicheren Darstellung als Chartview mit allen Tracks. Ich habe daher stattdessen auf die Webseiten des Fahrplan zugegriffen (wenn das frab mal html ausgeliefert hat) und die Saalanzeigen in den Streams „Next Talk: $talk“ zum Orientieren genutzt; erstaunlich wie gut das ging. Für mich ist OpenSource für diese Art Apps schlichtweg unabdingbar.

Zukünftig werde ich ausschließlich Open Source Apps nutzen. Alles andere kann mir gestohlen bleiben. Das beide Apps dann auch noch explizit Facebook-Support integriert hatten war dann im Prinzip noch das iTüpfelchen oben drauf. Facebook ist ja mal das exakte Gegenteil zu „Private Daten schützen, öffentliche Daten nützen.“ aber vielleicht werde ich auch nur alt und gruselig. Aber wenn selbst die GRÜNEN plötzlich Wahlcomputer toll finden wackelt das Wertesystem eh nicht mehr, es ist längst auf den Kopf gestellt worden…

Heute sage ich mir, muss ich diesem Unsinn mal was entgegenhalten. Das Internet ist nicht kaputt, es funktioniert besser als jemals zuvor. Lobo führt seine Jünger meiner Ansicht nach in die Irre. Was genau ist denn kaputt Herr Lobo? IPv6? Bandbreite? Verbindungsstabilität? ISPs? Kosten? Geräte?

Heute sage ich mir, muss ich diesem Unsinn mal was entgegenhalten. Das Internet ist nicht kaputt, es funktioniert besser als jemals zuvor. Lobo führt seine Jünger meiner Ansicht nach in die Irre. Was genau ist denn kaputt Herr Lobo? IPv6? Bandbreite? Verbindungsstabilität? ISPs? Kosten? Geräte?

Was sind die handlungsleitenden Werte dieser Auftraggeber, die er mit seinem Wissen unterstützt? Inwiefern stimmen diese mit den Werten im Rest der Gesellschaft überein? Wo liegen Differenzen? Inwiefern kann sich Lobo den handlungsleitenden Werten seiner Auftraggeber entziehen? Welche Werte bestimmen sein eigenes Handeln? Bei einem, der so prophetisch im Licht der Öffentlichkeit auftritt, sollten diese Fragen berechtigt sein finde ich.

Was sind die handlungsleitenden Werte dieser Auftraggeber, die er mit seinem Wissen unterstützt? Inwiefern stimmen diese mit den Werten im Rest der Gesellschaft überein? Wo liegen Differenzen? Inwiefern kann sich Lobo den handlungsleitenden Werten seiner Auftraggeber entziehen? Welche Werte bestimmen sein eigenes Handeln? Bei einem, der so prophetisch im Licht der Öffentlichkeit auftritt, sollten diese Fragen berechtigt sein finde ich. Ich erinnere mich gerade an Le Peuple des Connecteurs bzw. Die Telefonisten des 21sten Jahrhunderts von Thierry Crouzet. Ich denke das ist es wert mal im Rückblick wieder hervorzuholen…

Ich erinnere mich gerade an Le Peuple des Connecteurs bzw. Die Telefonisten des 21sten Jahrhunderts von Thierry Crouzet. Ich denke das ist es wert mal im Rückblick wieder hervorzuholen… Vielleicht ist aber auch unser Zeitgeist gefangen bzw. sogar besessen von dem was genau jetzt in diesem Augenblick passiert. So schreibt z.B. Douglas Rushkoff die Welt wäre im “present shock”. Ob das jetzt nur das Agendasetting für sein neues Buch ist oder mehr, muss man wohl selbst rausfinden indem man z.B. folgenden Zeilen seine Aufmerksamkeit schenkt:

Vielleicht ist aber auch unser Zeitgeist gefangen bzw. sogar besessen von dem was genau jetzt in diesem Augenblick passiert. So schreibt z.B. Douglas Rushkoff die Welt wäre im “present shock”. Ob das jetzt nur das Agendasetting für sein neues Buch ist oder mehr, muss man wohl selbst rausfinden indem man z.B. folgenden Zeilen seine Aufmerksamkeit schenkt: